BurpSuite es una herramienta utilizada para hacer pruebas de seguridad en aplicaciones web y móviles. En esta entrada veremos como configurarla para interceptar la comunicación de las aplicaciones móviles.

Prerequistos

Configurar Burp Suite

Generación de certificado

Lo primero que realizaremos será obtener el certificado de Burp Suite, de esta manera podremos interceptar la comunicación que viaja a través de HTTPS sin problema.

Este certificado lo podemos generar de cualquiera de las siguientes dos maneras:

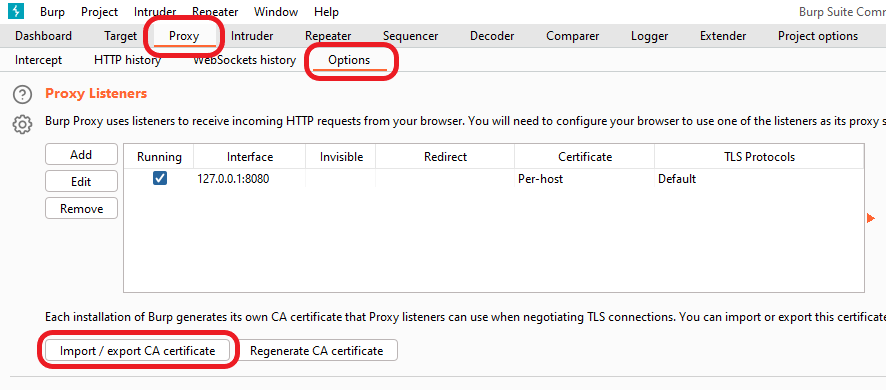

- Abrimos Burp Suite y nos vamos a la opción Proxy > Options > Import / export CA certificate.

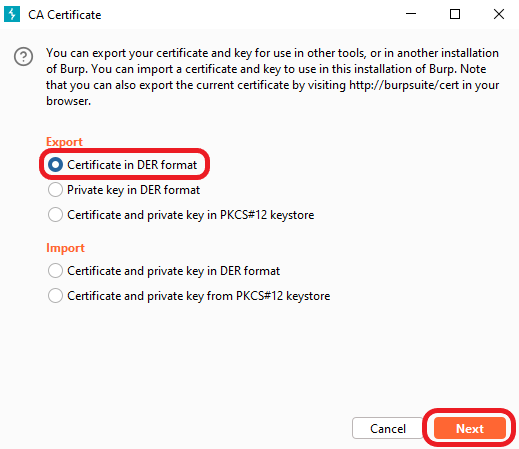

En la pantalla del asistente seleccionamos la opción Certificate in DER format y a continuación Next.

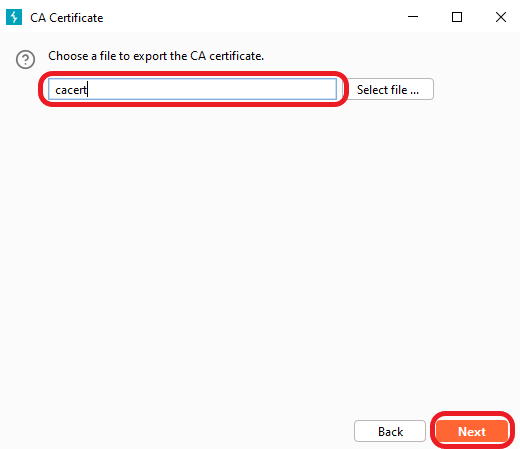

Luego eligiremos el nombre del certificado, en este caso cacert y con esto ya tendremos el certificado exportado.

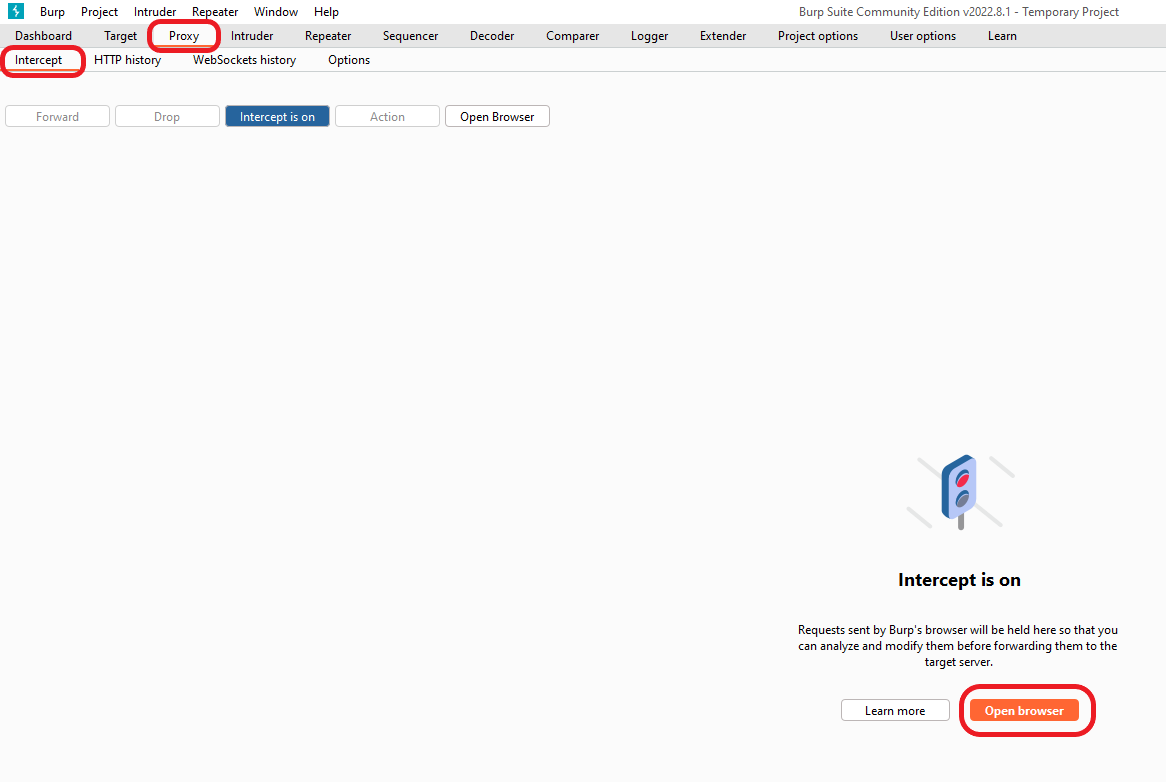

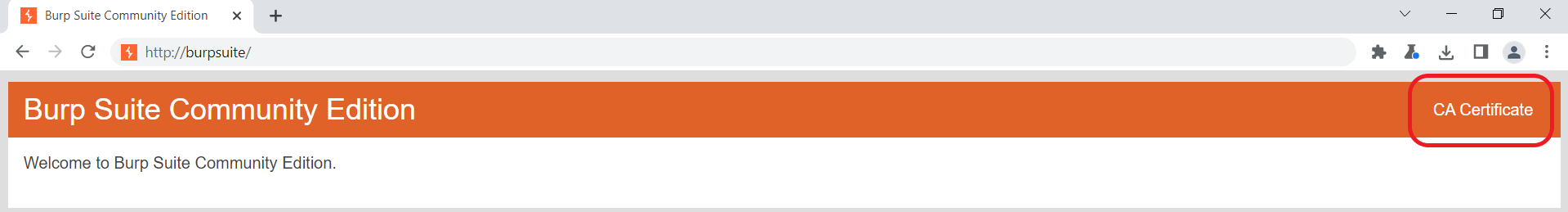

- La segunda opción es generarlo desde el navegador incluido en Burp Suite, para esto nos vamos a la opción Proxy > Intercept > Open browser para abrir el navegador.

En el navegador que se abre nos vamos a la dirección http://burpsuite y luego hacemos click en CA Certificate para descargarlo.

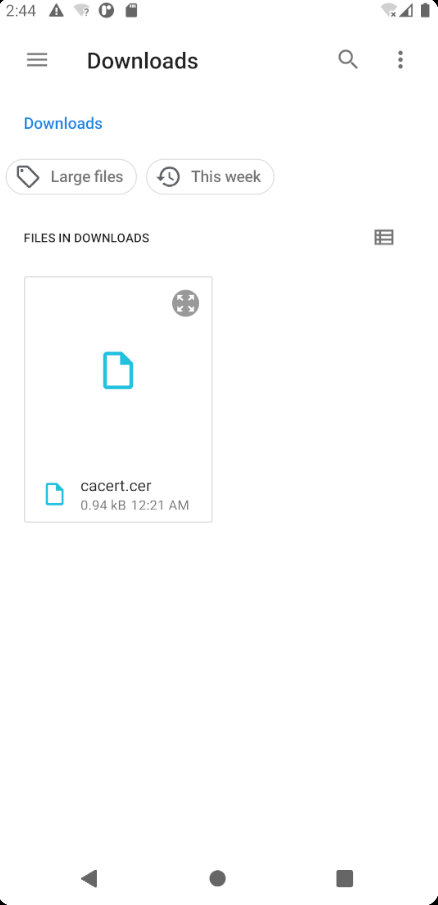

Una vez que tenemos descargado nuestro certificado es necesario cambiar el formato de .DER a .CER

mv cacert.der cacert.cer

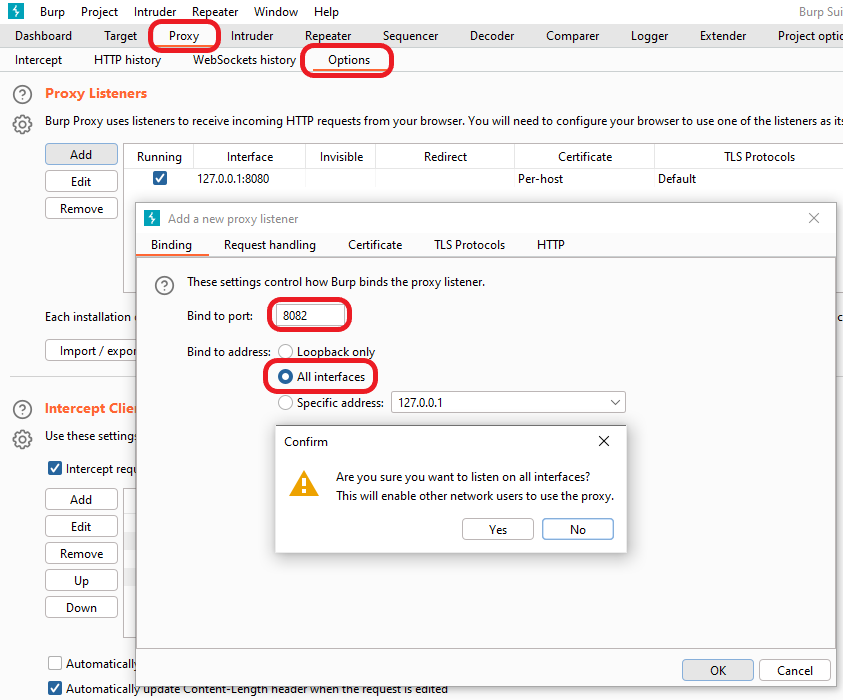

Configuración del Proxy Listener

Por último hay que dejar preparado Burp Suite para interceptar la comunicación, para esto nos vamos a la opción Proxy > Options y dentro de la sección Proxy Listeners hacemos click en Add. En la configuración de este nuevo proxy listener usaremos los siguientes valores:

- Bind to port: 8082

- Bind to address: All interfaces

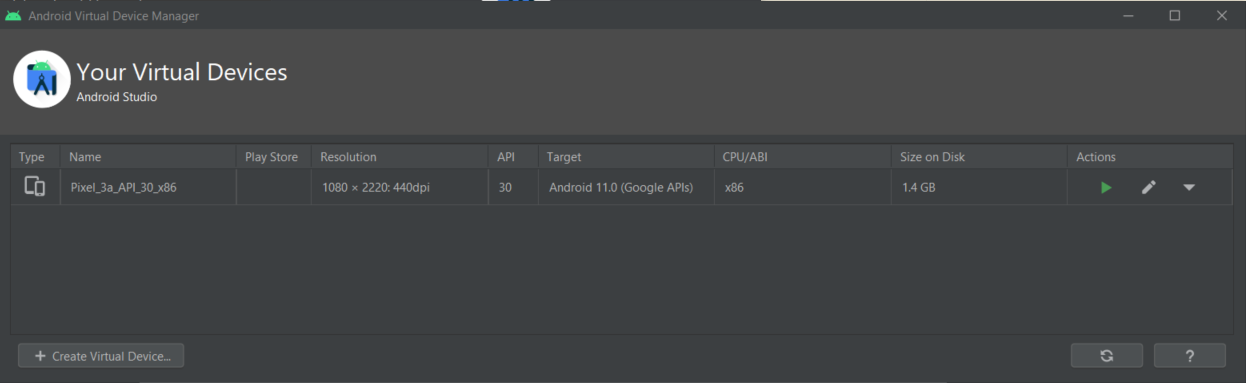

Configurar emulador Android

Abrimos Android Studio, hacemos click en Configure y luego en AVD Manager. En caso de que no cuentes con un dispositivo virtual puedes crear uno desde la opcion Create Virtual Device..., la configuración relevante utilizada en este tutorial es la siguiente:

- API: 30

- Target: Android 11.0 (Google APIs)

- CPU/ABI: x86

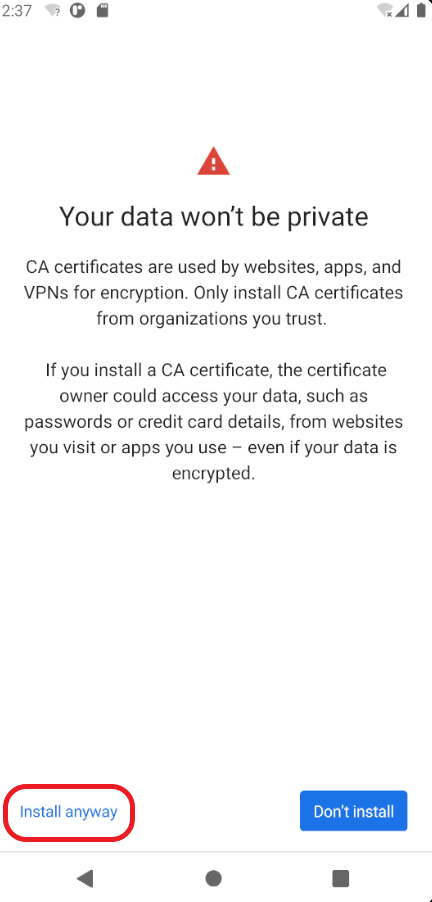

Una vez que tengamos nuestro dispositivo listo nos dirigimos a la opción Settings > Security > Encryption & Credentials > Install a certificate (install certificates from SD card) > CA Certificate.

En caso de recibir una advertencia haremos clcik en Install anyway (este paso es necesario para poder interceptar la comunicación cifrada entre las aplicaciones móviles y sus servidores). A continuación procedermos a elegir nuestro certificado cacert.cer generado en la primera parte de este tutorial, en caso de no tenerlo en el emulador simplemente arrastramos el archivo desde nuestra computadora al emulador y se instalará en la carpeta Downloads.

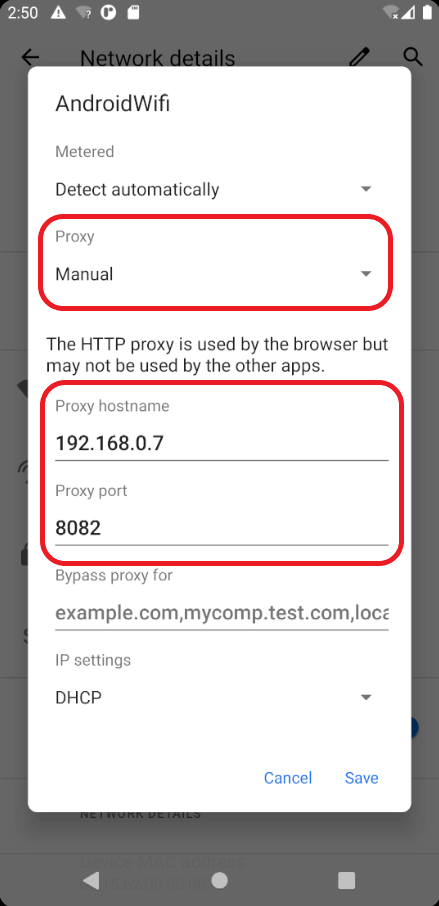

Acontinuación tenemos que obtener la IP del equipo que esta ejecutando Burp Suite (en este caso 192.168.0.7). Una vez obtenida la IP vamos a seleccionar la red WIFI que esta utilizando el emulador y haremos click en el icono de lápiz en la parte superior derecha para configurar el proxy.

Aquí cambiaremos la configuración del proxy a Manual y utilizaremos la IP y el puerto que seleccionamos durante el paso de Configuración del proxy listener y guardamos.

Configurar dispositivo físico Android

El procedimiento es idéntico a configurar un emulador, la única diferencia es que el dispositivo físico tiene que estar conectado en la misma red WIFI que la máquina que esté ejecutando Burp Suite ya sea en el tab de Proxy o Target.

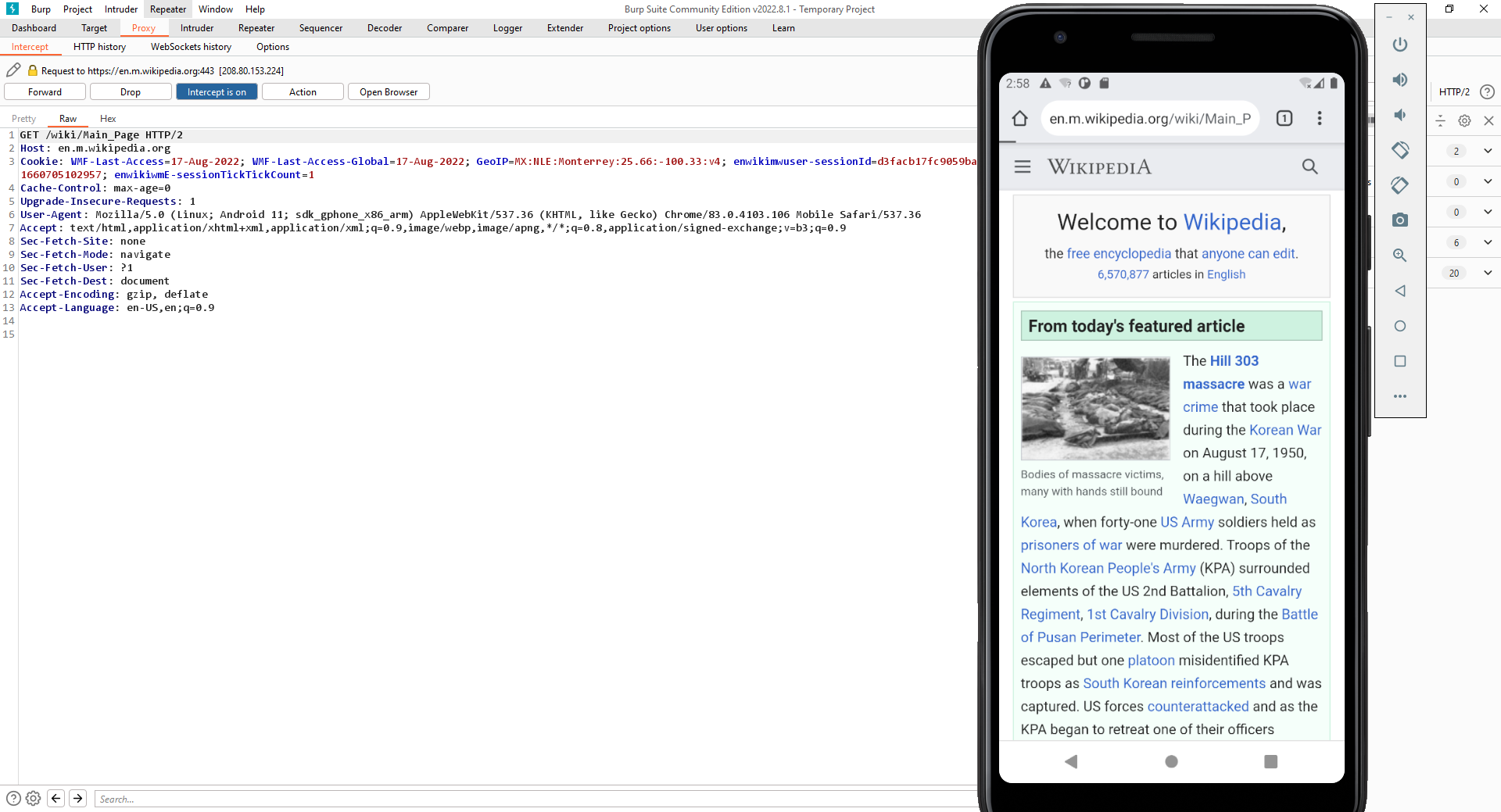

Validar la configuración

Una vez realizados los pasos anteriores podemos abrir el navegador del dispositivo móvil o cualquier aplicación móvil que haga peticiones hacia un servidor externo y ver los resultados de la navegación en Burp Suite

Con esto ya podemos empezar a analizar las peticiones de las aplicaciones que queremos probar en busqueda de fallas de seguridad.

Technology illustrations by Storyset

Technology illustrations by Storyset